Bösartige Office 365-Apps sind die ultimativen Insider – Krebs on Security

Phisher ins Visier nehmen Microsoft Office 365 Zunehmend wenden sich Benutzer den speziellen Links zu, die Benutzer zur E-Mail-Anmeldeseite ihres Unternehmens führen. Nachdem sich der Benutzer angemeldet hat, fordert ihn der Link auf, eine schädliche App mit einem harmlosen Namen zu installieren, die dem Angreifer einen kontinuierlichen, kennwortfreien Zugriff auf alle E-Mails und Dateien des Benutzers ermöglicht, die beide zum Starten von Malware und Phishing geplündert werden Betrug. Gegen andere.

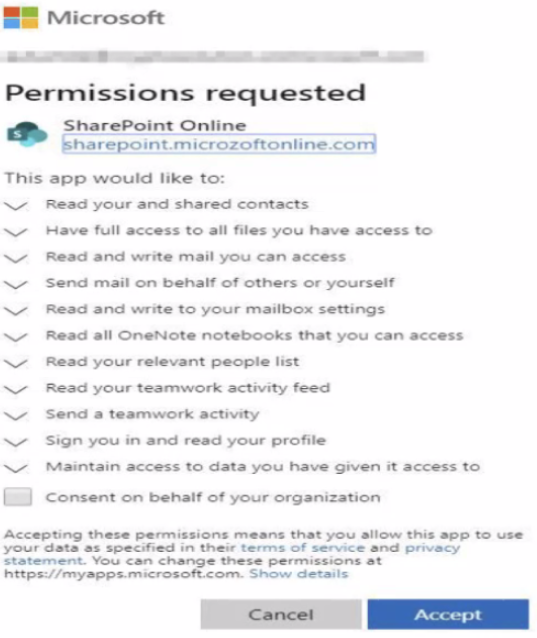

Diese Angriffe beginnen mit einem E-Mail-Link, der keine Phishing-Site herunterlädt, sondern die tatsächliche Office 365-Anmeldeseite des Benutzers – unabhängig davon, ob diese sich auf microsoft.com oder in der Domain des Arbeitgebers befindet. Nach dem Anmelden wird dem Benutzer möglicherweise eine Eingabeaufforderung angezeigt, die ungefähr so aussieht:

Mit diesen bösartigen Apps können Angreifer die Multi-Faktor-Authentifizierung umgehen, sofern der Benutzer ihnen zustimmt, nachdem sich dieser Benutzer bereits angemeldet hat. Außerdem bleiben die Apps unbegrenzt im Office 365-Konto des Benutzers, bis sie entfernt werden, und bleiben auch nach dem Zurücksetzen des Kennworts durch das Konto bestehen.

Schreiben Sie diese Woche an Ihren Sicherheitsanbieter Beweispunkt Veröffentlichen Sie einige neue Daten Das Auftauchen dieser schädlichen Anwendungen aus Office 365, wobei festgestellt wird, dass ein hoher Prozentsatz der Office-Benutzer in dieses System fällt [full disclosure: Proofpoint is an advertiser on this website].

Ryan Calember55 Prozent der Kunden des Unternehmens sind zu dem einen oder anderen Zeitpunkt auf diese böswilligen Anwendungsangriffe gestoßen, sagte der Executive Vice President für Cybersicherheitsstrategie bei Proofpoint.

„Von denen, die angegriffen wurden, sind etwa 22 Prozent – oder jeder Fünfte – erfolgreich eingedrungen“, sagte Kalember.

Laut Calmember hat Microsoft im vergangenen Jahr versucht, die Verbreitung dieser schädlichen Office-Apps zu begrenzen, indem ein Überprüfungssystem für den App-Publisher erstellt wurde, bei dem der Publisher ein gültiges Mitglied des Microsoft-Partnernetzwerks sein muss.

Dieser Genehmigungsprozess ist für Angreifer umständlich, sodass sie eine einfache Lösung gefunden haben. Jetzt beschädigen sie zuerst Konten in vertrauenswürdigen Mandanten, erklärt Proofpoint. „Anschließend erstellen, hosten und implementieren sie Cloud-Malware von innen heraus.“

Die Angreifer, die für die Verbreitung dieser schädlichen Office-Anwendungen verantwortlich sind, suchen nicht nach den Kennwörtern und können sie in diesem Szenario nicht einmal sehen. Stattdessen hoffen sie, dass Benutzer nach dem Anmelden auf „Ja“ klicken, um der Installation einer böswilligen, aber benannten nicht böswilligen Anwendung in ihrem Office365-Konto zuzustimmen.

Laut Calmember verwenden die Betrüger, die hinter diesen bösartigen Apps stehen, in der Regel kompromittierte E-Mail-Konten, um einen „geschäftlichen E-Mail-Hack“ oder BEC-Betrug durchzuführen. Andere Verwendungszwecke waren das Senden von Malware-E-Mails vom E-Mail-Konto des Opfers.

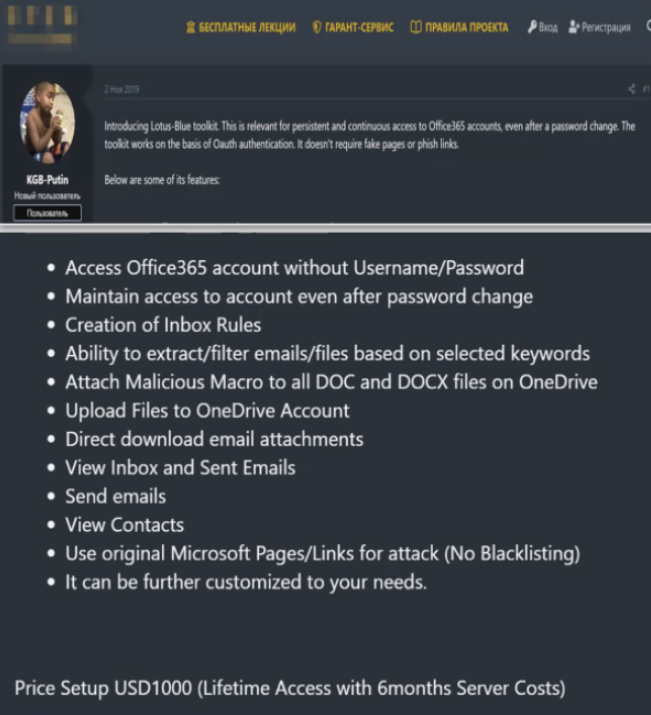

Im vergangenen Jahr schrieb Proofpoint über einen Dienst im Bereich der unterirdischen Cyberkriminellen, bei dem Kunden ohne Benutzernamen oder Kennwort auf verschiedene Office 365-Konten zugreifen können. Der Dienst kündigte außerdem die Möglichkeit an, E-Mails und Dateien basierend auf bestimmten Schlüsselwörtern zu extrahieren und zu filtern sowie schädliche Makros an alle Dokumente in Microsoft OneDrive eines Benutzers anzuhängen.

Ein Dienst für Cyberkriminelle wirbt für den Verkauf des Zugriffs auf gefährdete Office365-Konten. Foto: Proofpoint.

„Sie benötigen keine Bots, wenn Sie über Office 365 verfügen, und Sie benötigen keine Malware, wenn Sie diese haben [malicious] Sagte Kalember. „Es ist einfacher und eine gute Möglichkeit, die Multi-Faktor-Authentifizierung zu umgehen.“

Crepes on Security Wir haben erstmals im Januar 2020 vor diesem Trend gewarnt. In dieser Geschichte wird Microsoft zitiert, während Organisationen Office 365 ausführen Es kann eine Einstellung aktivieren, mit der Benutzer daran gehindert werden, Anwendungen zu installierenDies war ein „drastischer Schritt“, „der die Fähigkeit Ihrer Benutzer, mit Anwendungen von Drittanbietern produktiv zu sein, erheblich beeinträchtigte“.

Seitdem hat Microsoft eine Richtlinie hinzugefügt, mit der Office 365-Administratoren verhindern können, dass Benutzer eine App von einem nicht unterstützten Herausgeber genehmigen. Anfragen, die nach dem 8. November 2020 gesendet wurden, zusammen mit der Warnung auf dem Zustimmungsbildschirm, falls der Herausgeber nicht überprüft wird, ermöglichen die Mieterrichtlinien die Zustimmung.

Die Anweisungen von Microsoft zum Erkennen und Entfernen einer fehlerhaften Einwilligung in Office 365 lauten wie folgt Hier.

Laut Proofpoint sollten O365-Administratoren Nicht-Administratoren, die Apps erstellen können, einschränken oder blockieren und eine von Microsoft überprüfte Publisher-Richtlinie aktivieren, da der Großteil der Cloud-Malware immer noch von Office 365-Mandanten stammt, die nicht Teil des Microsoft-Partnernetzwerks sind. Experten sagen, dass es auch wichtig ist, dies sicherzustellen Aktivieren Sie die Sicherheitsprotokollierung Warnungen werden erstellt, wenn Mitarbeiter neue Software in Ihre Infrastruktur einführen.

„Lebenslanger Social-Media-Liebhaber. Fällt oft hin. Schöpfer. Leidenschaftlicher Feinschmecker. Entdecker. Typischer Unruhestifter.“