Neue DarkWatchman-Malware versteckt sich in der Windows-Registrierung

In der Untergrund-Cyberkriminalität ist eine neue Malware namens DarkWatchman aufgetaucht, ein leichtgewichtiger und hochfähiger JavaScript-RAT (Remote Access Trojan) gepaart mit einem C#-Keylogger.

Laut einem technischen Bericht von Forschern von Prevailion wird die neue RAT von russischsprachigen Akteuren verwendet, die hauptsächlich auf russische Organisationen abzielen.

Die ersten Anzeichen für die Existenz von DarkWatchman tauchten Anfang November auf, als ein Angreifer begann, Malware über Phishing-E-Mails mit bösartigen ZIP-Anhängen zu verbreiten.

.png)

Quelle: weit verbreitet

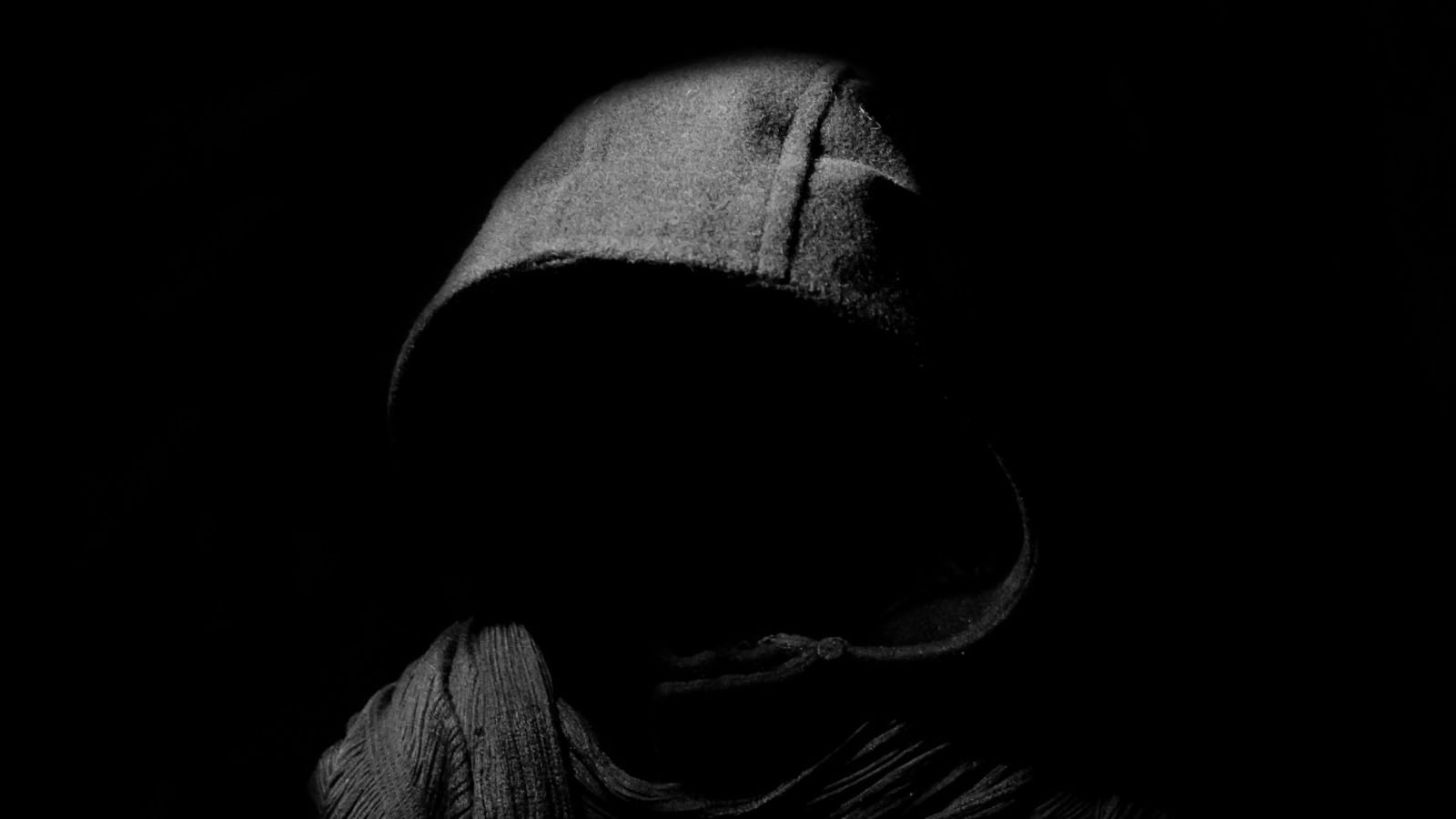

Diese Zip-Dateianhänge enthalten eine ausführbare Datei, die Code verwendet, um die Identität eines Textdokuments zu imitieren. Diese ausführbare Datei ist ein selbstinstallierendes WinRAR-Archiv, das RAT und Keylogger installiert.

Quelle: weit verbreitet

Beim Öffnen erhält der Benutzer ein Lockvogel-Popup mit der Aufschrift „Unbekanntes Format“, tatsächlich werden die Nutzdaten jedoch im Hintergrund installiert.

versteckte RAT „ohne Dateien“

DarkWatchman ist eine sehr leichte Malware, die JavaScript RAT ist nur 32 KB groß und mit nur 8,5 KB Speicherplatz kompiliert.

Es verwendet eine Vielzahl von „vom Boden lebenden“ Binärdateien, Skripten und Bibliotheken und enthält Stealth-Methoden zum Übertragen von Daten zwischen Modulen.

Der erstaunliche Aspekt von DarkWatchman ist die Verwendung des Windows-Registrierungsspeichermechanismus ohne Dateien für einen Keylogger.

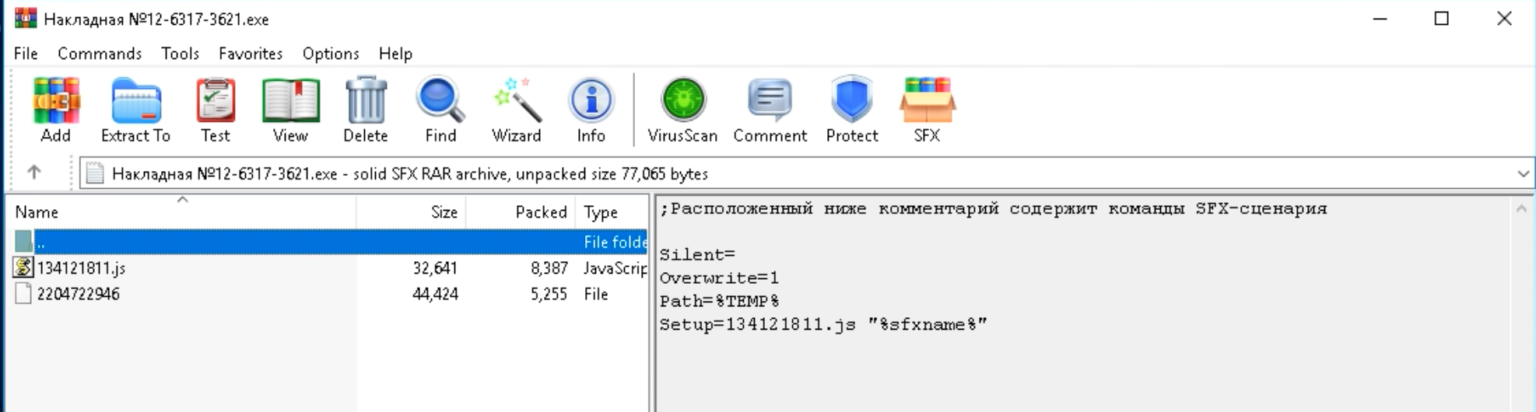

Anstatt den Keylogger auf der Festplatte zu speichern, wird eine geplante Aufgabe erstellt, um DarkWatchman RAT jedes Mal auszuführen, wenn sich ein Benutzer bei Windows anmeldet.

Quelle: weit verbreitet

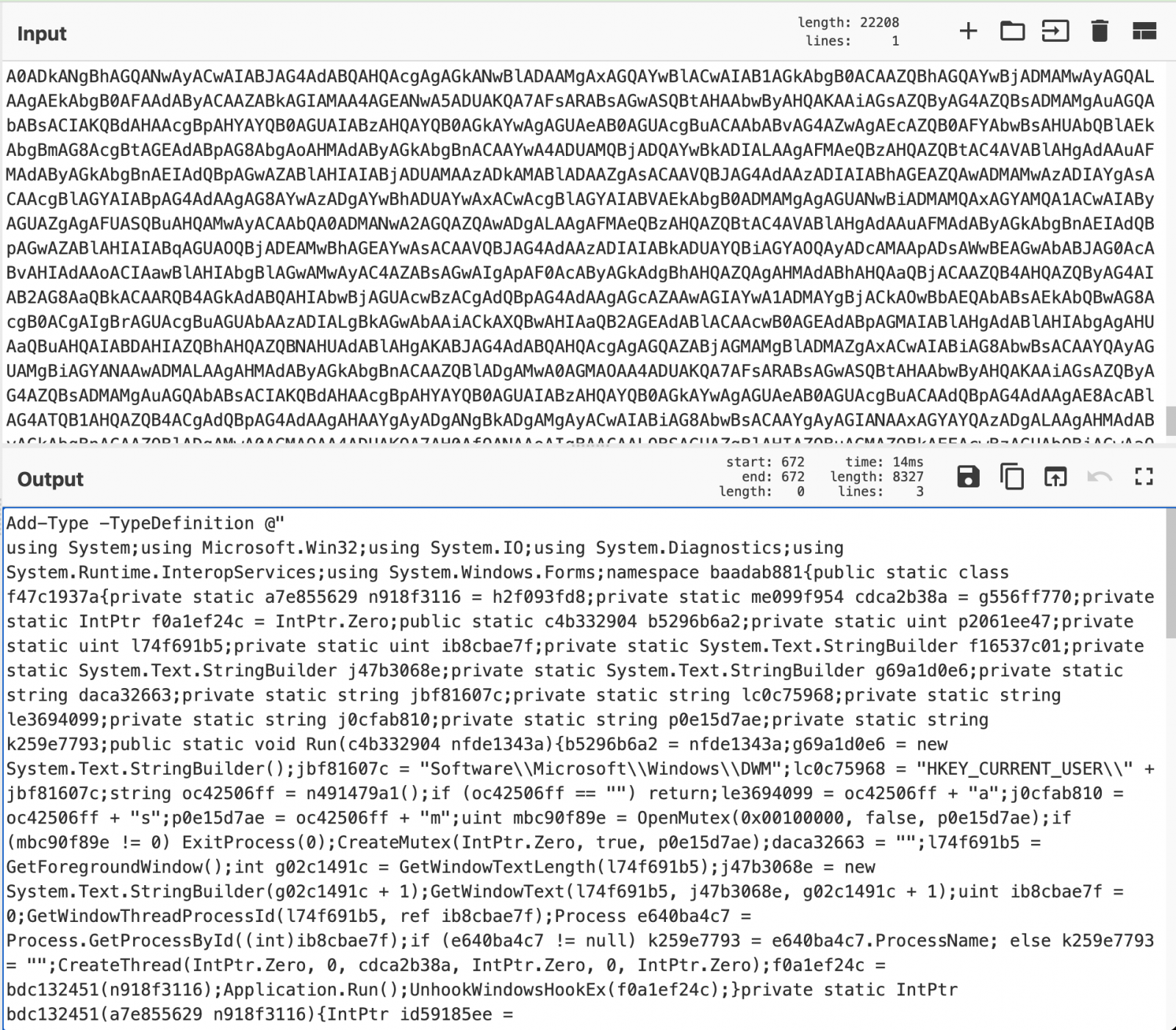

Nach dem Start führt DarkWatchmen ein PowerShell-Skript aus, das einen Keylogger mit dem Befehl .NET CSC.exe kompiliert und im Speicher ausführt.

„Der Keylogger wird als verschleierter C#-Quellcode verteilt, der als Base64-codierter PowerShell-Befehl verarbeitet und in der Registrierung gespeichert wird. Wenn RAT ausgeführt wird, führt es ein PowerShell-Skript aus, das wiederum den Keylogger kompiliert und ausführt (mit CSC).“ erklärten die ehemaligen Forscher Matt Stafford und Sherman Smith in ihrem Buch Transfer.

„Der Keylogger selbst kommuniziert nicht mit C2 oder schreibt auf die Festplatte. Stattdessen schreibt er sein Keylog in den Registrierungsschlüssel, den er als Puffer verwendet. Während er läuft, kratzt und löscht RAT diesen Puffer, bevor die aufgezeichneten Tastenanschläge an den C2 gesendet werden.“ Server“ .

Quelle: weit verbreitet

Daher wird die Registrierung nicht nur als Ort zum Verstecken des verschlüsselten ausführbaren Codes verwendet, sondern auch als temporärer Ort, um gestohlene Daten zu speichern, bis sie an C2 durchgesickert sind.

In Bezug auf Kommunikation und Infrastruktur für C2 verwenden DarkWatchman-Vertreter DGA (Domain Generation Algorithms) mit einer sortierten Liste von 10 Elementen, um bis zu 500 Domains pro Tag zu generieren.

Dies verleiht ihnen eine hervorragende operative Flexibilität und macht gleichzeitig die Überwachung und Analyse der Kommunikation zu einer großen Herausforderung.

Die funktionalen Fähigkeiten von DarkWatchman sind wie folgt:

- Ausführen von EXE-Dateien (mit oder ohne Rückgabe der Ausgabe)

- DLL-Dateien herunterladen

- Befehle auf der Befehlszeile ausführen

- WSH أوامر Befehle ausführen

- Führen Sie verschiedene Befehle über WMI aus

- Ausführen von PowerShell-Befehlen

- JavaScript-Auswertung

- Laden Sie Dateien vom Computer des Opfers auf den C2-Server hoch

- Remote-Stopp und Deinstallation von RAT und Keylogger

- C2-Serveradresse oder Remote-Home-Timeout aktualisieren

- Aktualisieren Sie RAT und Keylogger aus der Ferne

- Stellen Sie JavaScript so ein, dass es beim RAT-Start automatisch ausgeführt wird

- Domänengenerierungsalgorithmus (DGA) für C2. Elastizität

- Wenn der Benutzer über Administratorrechte verfügt, löscht er die Backups mit vssadmin.exe

Ransomware-Hypothese

Prevailion ist der Meinung, dass DarkWatchman möglicherweise von/für Ransomware-Gruppen entwickelt wurde, die ihre weniger fähigen Partner mit einem leistungsstarken und versteckten Tool unterstützen müssen.

Die Malware kann zusätzliche Nutzlasten aus der Ferne herunterladen, sodass sie als getarnte Infektion der ersten Stufe verwendet werden kann, um nachfolgende Ransomware zu verbreiten.

Da DarkWatchman sich nach einer ersten Anlaufstelle mit von Akteuren kontrollierten Domänen verbinden kann, kann der Ransomware-Betreiber die Ransomware übernehmen und verbreiten oder den Dateiextraktionsprozess direkt durchführen.

Dieser Ansatz würde die Rolle des Partners zu der eines Netzwerk-Hackers herabsetzen und gleichzeitig den RaaS-Betrieb klinischer und effektiver machen.

„Lebenslanger Social-Media-Liebhaber. Fällt oft hin. Schöpfer. Leidenschaftlicher Feinschmecker. Entdecker. Typischer Unruhestifter.“